1. 네트워크 : 네트워킹한다 = 서로 통신한다!!

2. VPN : 분산되어 있는 컴퓨터들을 연결하는 보안성이 높은 사설 네트워크를 만들거나, 인터넷을 활용해 원격지 간에 네트워크를 서로 연결하고 암호화 기술을 적용하여 보다 안정적이며, 보안성 높은 통신 서비스를 제공하는 서비스를 말함

3. VPC : aws클라우드 에서 논리적으로 격리된 네트워크 공간을 할당하여 가상 네트워크에서 AWS리소스를 이용할 수 있는 서비스를 제공

4. VPC 구성 요소

프라이빗 IP주소 : 인터넷을 통해 연결할 수 없는 VPC내부에서만 사용할 수 있는 IP주소

퍼블릭IP주소 : 인터넷을 통해 연결할 수 있는 IP주소, 인스턴스와 인터넷 간의 통신을 위해 사용할 수 있다

탄성IP주소 : 동적 컴퓨팅을 위해 고안된 고정 퍼블릭 IP주소(연결되어있지 않거나 , 중지된 인스턴스, 분리된 네트워크 인터페이스와 연결되어 있는 경우시간당 요금이 부과됨) 이를 절약하기 위해 NAT디바이스를 사용할 수 있다.

VPC와 서브넷 사이즈 : VPC를 생성시 VPC에서 사용하게 될 IP주소의 범위를 지정하게 되는데 범위를 CIDR블록 형태로 지정해야 됨

퍼블릭 서브넷 : 인터넷망을 통해 서비스를 수행하는 웹 서비스는 퍼블릭 서브넷에 생성

프라이빗 서브넷 : 인터넷이 직접적으로 연결할 필요 겂고, 보다 높은 보안성을 필요로 하는 DB서버는 프라이빗 서브넷에 생성

5. VPC 주요서비스

| 보안그룹 | 네트워크 ACL | |

| 서비스 범위 | 인스턴스 레벨에 적용 | 세브넷 레벨에 적용 |

| 적용 정책 | 허용 규칙만 적용 | 허용 및 거부 규칙 적용 |

| 구동 방식 | 규칙에 상관없이 반환 트래픽 허용 | 반환 트래픽이 별도로 허용 되어야함 |

| 룰 검토/적용 | 해당 객체 내 모든 룰 검토 | 해당 객체 내 룰을 번호 순으로 처리 |

| 적용 방법 | 인스턴스에 보안 그룹 추가 필요 | 연결된 서브넷에 모든 인스턴스 자동 적용됨 |

6.VPC 피어링 연결

서로 다른 VPC간의 네트워크 연결을 제공, VPC Perring을 통해 동일한 네트워크에 속한 것과 같이 서로 다른 VPC의 인스턴스 간에 통신이 가능!!!(서로 VPC아이디를 알아야되고, 승인을 해줘야 됨!!)

7. NAT게이트웨이 : 외부 네트워크에 알려진 것과 다른IP주소를 사용하는 내부 네트워크에서 내부IP주소를 외부IP주소로 변환하는 작업을 수행하는 서비스 입니다

프라이빗 서브넷 내에 있는 인스턴스를 인터넷 또는 다른 Aws서비스에 연결하고, 외부망 또는 인터넷에 해당 인스턴스에 연결하지 못하고록 구성하는데 사용

외부에 공개될 필요가 없거나, 보안상 중요한 서비스지만 윈도우 패치나 보안 업데이트, 소프트웨어

업데이트를 인터넷을 통해 받아야 하는 경우 NAT 게이트웨이나 NAT인스턴스를 사용하게 됨

NAT게이트 웨이 구성을 위한 세가지 조건

- NAT게이트를 생성하기 위해 퍼블릭 서브넷을 지정

- NAT게이트웨이와 연결할 탄력적 IP주소 필요

- NAT게이트웨이를 만든 후 인터넷 트래픽이 NAT게이트웨이로 통신이 가능하도록 프라이빗 서브넷과 연결된 라우팅 테이블 업데이트

8. VPC Endpoint

프라이빗 서브넷에 위치한 인스턴스는 인터넷과 연결되어 있는 S3와 같은 공용 리소스를 연결할수 없다....

이러한 경우 S3에 연결하기 위해 NAT게이트웨이나 NAT인스턴스가 필요하다, 하지만 VPC Endpoint를 이용하면 빠르고 손쉽게 s3, dynamoDB에 연결할 수 있다.

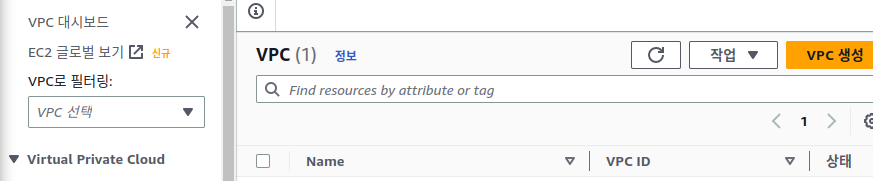

VPC 실습 해보자

1. 서비스 >> 네트워킹 및 콘텐츠 전송 >> VPC로 이동

2. vpc생성

3. 각각의서브넷에 인스턴스를 만들기 전에 보안그룹부터 적용해보자

보안 >> 보안그룹

4.인스턴스 만들자

ec2 >> 인스턴스 >> 인스턴스 시작

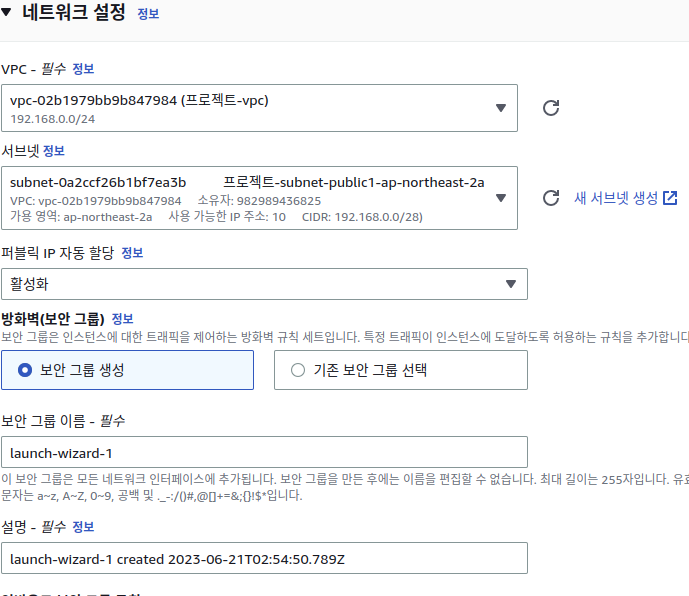

네트워크 설정시 vpc편집 필수!!! 티폴트로 설정되어 있기에

instance2-a-pubilc

instance2-a-private

프라이빗은 퍼블릭 ip자동할당 비활성화

instance2-b-publice

instance2-b-private

프라이빗은 퍼블릭 ip자동할당 비활성화

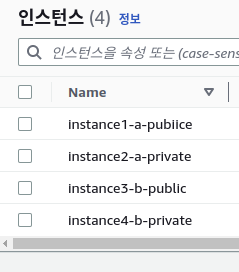

4개 인스턴스 생성완료

퍼블릭 서브넷 클릭후 >>> 작업 >> 서브넷 설정 편집

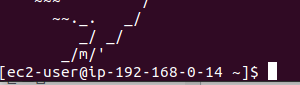

인스턴스 1에 접속해보자

sudo ssh ec2-user@43.201.249.110 -i ~/다운로드/ec2-seoul-sshkey.pem

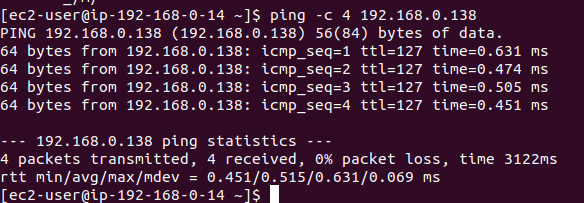

인스턴스2에 핑으로 보내보자(프라이빗) 잘간다..

34도 핑보냈을떄 잘감...

인스턴스 1에서

sudo yum install httpd

sudo systemctl start httpd

sudo systemctl status httpd

sudo vi /var/www/html/index.html >>> TEST PAGE

curl http://localhost >> TEST PAGE 페이지가 뜨면됨.

퍼블릭 ip로 접속을 위해 보안그룹 생성해줘야됨(ssh, http허용)

인스턴스 3에서

sudo apt update

sudo apt install apache2

sudo systemctl status apache2.service

sudo vi /var/www/html/index.html

curl http://localhost

퍼블릭 ip로 접속을 위해 보안그룹 생성해줘야됨(ssh, http허용)

인스턴스 1에

key파일 복사하고

키를 사용해 인스턴스2 프라이빗 주소로 ssh로 접속

instance 2, instance 4 :

ubuntu 시스템에서 apache2설치 (instance3) AWS linux 2/2023

$ sudo yum search mariadb

$ sudo yum info mariadb

$ sudo yum install mariadb105-server

$ sudo systemctl start mariadb

$ sudo systemctl enable mariadb

ubuntu 시스템에서 mariadb 설치(instance4)

$ sudo apt update

$ sudo apt search mariadb

$ sudo apt info mariadb-server

$ sudo apt install -y mariadb-server

$ sudo systemctl status mariadb

DB서버에 대한 보안그룹 변경하기

ssh , 3306

'aws실습' 카테고리의 다른 글

| 클라우드 컴퓨팅(데이터베이스 서버) (0) | 2023.06.22 |

|---|---|

| 클라우드 컴퓨팅(VPC) (0) | 2023.06.22 |

| 클라우드 컴퓨팅(스토리지) (0) | 2023.06.20 |

| 클라우드 컴퓨팅 (0) | 2023.06.20 |

| 클라우드 컴퓨팅 (0) | 2023.06.19 |